影子 SaaS:現代企業中隱藏的安全風險

在現代企業環境中,「影子 SaaS」(Shadow SaaS) 已從微小的 IT 煩惱轉變為主要的安全挑戰。最新數據顯示,企業平均管理 490 個 SaaS 應用程式,但令人震驚的是,其中 53% 未經 IT 部門授權或核准。這種擴張創造了一個環境,員工為了提高效率而採用各種工具——從專案管理到生成式 AI——卻未經過正式的安全審查,往往讓組織對巨大的數據洩露風險視而不見。忽視這些隱藏風險代價高昂,影子 AI 程度較高的公司面臨的數據洩露平均成本達 670,000 美元。

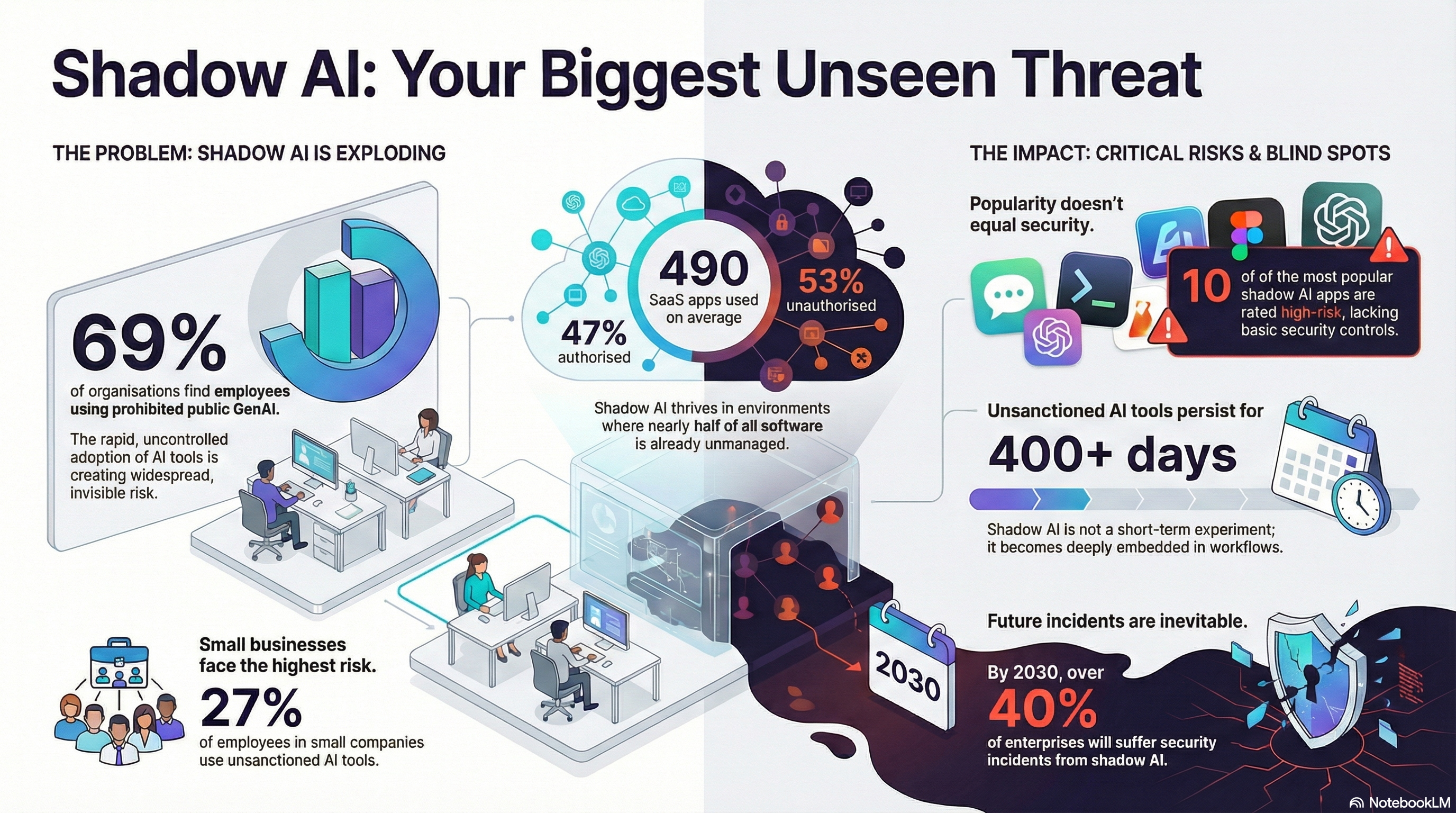

影子 AI 的爆發式增長

影子 SaaS 中最令人擔憂的子集之一是未經授權的 AI 工具的迅速普及。約 71% 的辦公室員工承認在未經 IT 批准的情況下使用 AI 平台,並經常將公司敏感數據或代碼上傳到可能利用這些資訊來訓練公共模型的系統中。事實上,前 10 名最常見的 AI 應用程式中,有 70% 的條款允許其利用組織數據進行訓練。這種「影子 AI」構成了持續威脅;研究顯示,未經授權的 AI 工具在被發現之前,通常已嵌入公司工作流程超過 400 天,在未通過安全審計的情況下,實際上已成為企業基礎設施的永久組成部分。

關鍵安全盲點:憑證與令牌

影子 SaaS 依賴於繞過企業單點登錄 (SSO) 和多重身份驗證 (MFA) 的不安全存取路徑。當用戶使用個人電子郵件或獨立密碼註冊服務時,他們為基於憑證的攻擊創造了巨大的攻擊面,這類攻擊約佔基本 Web 應用程式事件的 88%。 更危險的是「離線」OAuth 令牌 (Tokens) 的累積。這些持久性權限允許第三方應用程式在用戶更改密碼後很久仍能存取敏感數據,產生了可能導致無聲數據外洩的「持久令牌風險」。分析指出,在典型組織中,高達 52% 授予 SaaS 應用程式的令牌甚至未在使用中,但它們仍然是進入企業環境的高權限門戶。

實戰教訓:配置錯誤的代價

影子 SaaS 的風險會導致現實世界的災難。2024 年,威脅組織 ShinyHunters 利用了一個配置錯誤——即未強制執行 MFA——透過 Snowflake 實例入侵了超過 165 家組織。這並非廠商的失敗,而是客戶端的疏忽,組織未能定期更換憑證並為其雲端環境實施嚴格的白名單。此外,針對 MGM Resorts 的重大攻擊表明,即使啟用了身份提供者,社交工程和「語音釣魚」(Vishing) 仍可用於繞過安全層,導致業務中斷及超過 1 億美元的損失。

教學:如何發現與管理影子 SaaS

為了重新取得控制權,安全團隊應採取多層次的發現策略,而不僅僅是依賴自動化掃描。

追蹤資金流向(財務審計): 發現影子 IT 最有效的方法之一是透過報支報告和部門採購單。如果員工正在支付訂閱費用,他們就在使用該工具。與財務團隊合作,標記任何未經 CISO 批准的 IT 相關採購,可以發現網絡日誌可能遺漏的隱藏應用程式。

審計您的 OAuth 權限: 定期檢查您的身份提供者(如 Microsoft Entra 或 Google Workspace)的第三方授權。特別是尋找具有「offline_access」範圍且結合寫入權限(例如 mail.send 或 files.write)的應用程式。您應將最終用戶的授權限制為僅限「已驗證的發佈者」,並且任何高權限要求的操作都需管理員批准。

實施 SaaS 安全態勢管理 (SSPM): 手動試算表已不足以應對現代的擴張。SSPM 工具可以為您的整個 SaaS 供應鏈提供持續的透明度,該供應鏈通常比您的直接工作空間所顯示的大 250%。這些工具可以自動修復配置錯誤,並有助於確保離職員工已從所有隱藏帳戶中完全移除權限。

透過主動發現和強有力的治理來應對影子 SaaS,企業可以將其雲端環境轉變為安全創新的催化劑。如果您擔心系統中隱藏的風險,專業的 安全性風險評估 (SRAA) 或專門的 滲透測試 (Pentest) 可以幫助您在攻擊者利用這些盲點之前,先將其找出。

管理影子 SaaS 就像保衛一座大樓;你可能在大門派了守衛(SSO/MFA),但如果員工打開了側窗(影子應用程式)且不鎖上,大門的鎖就變得毫無意義了。

強化企業安全 🛡️ 立即行動

UD 是值得信賴的託管安全服務供應商(MSSP)

擁有 20+ 年經驗,已為超過 50,000 家企業提供解決方案

涵蓋滲透測試、漏洞掃描、SRAA 等全方位網絡安全服務,全面保護現代企業。